俗话说得好,思路才是最重要,本文章主要提供思路,各位师傅在挖掘漏洞的时候说不定也能碰到类似的点。

思路:

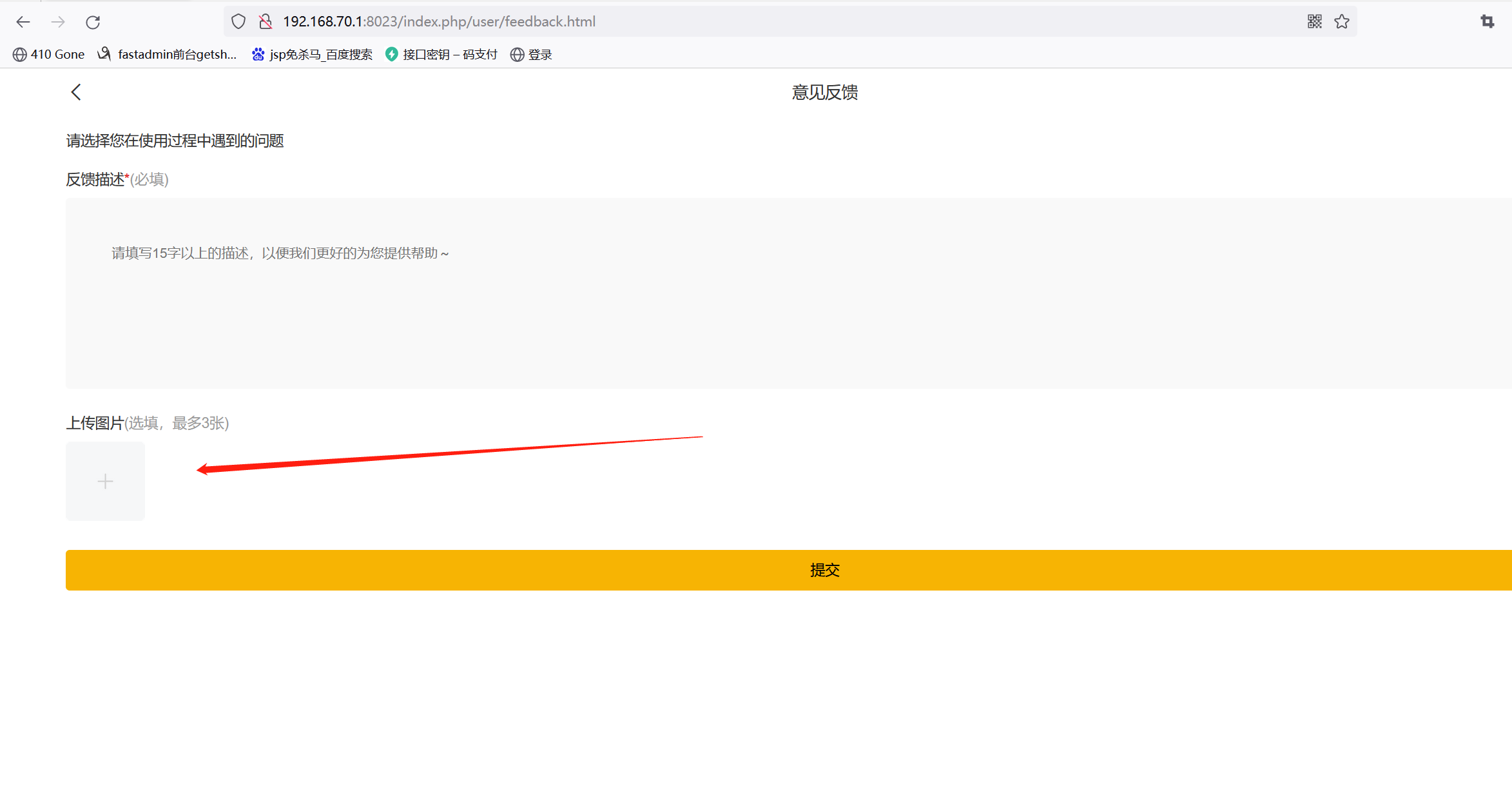

当我们在找可以构建csrf的时候,多找找可以提交上传图片的,部分是可以自由构建url,如图:

漏洞位置:

反馈位置构造csrf

既然能任意构建url,并没有校验防御。

开始找后台漏洞点

添加管理员处抓包

添加管理员转get试下,看能不能成功添加。

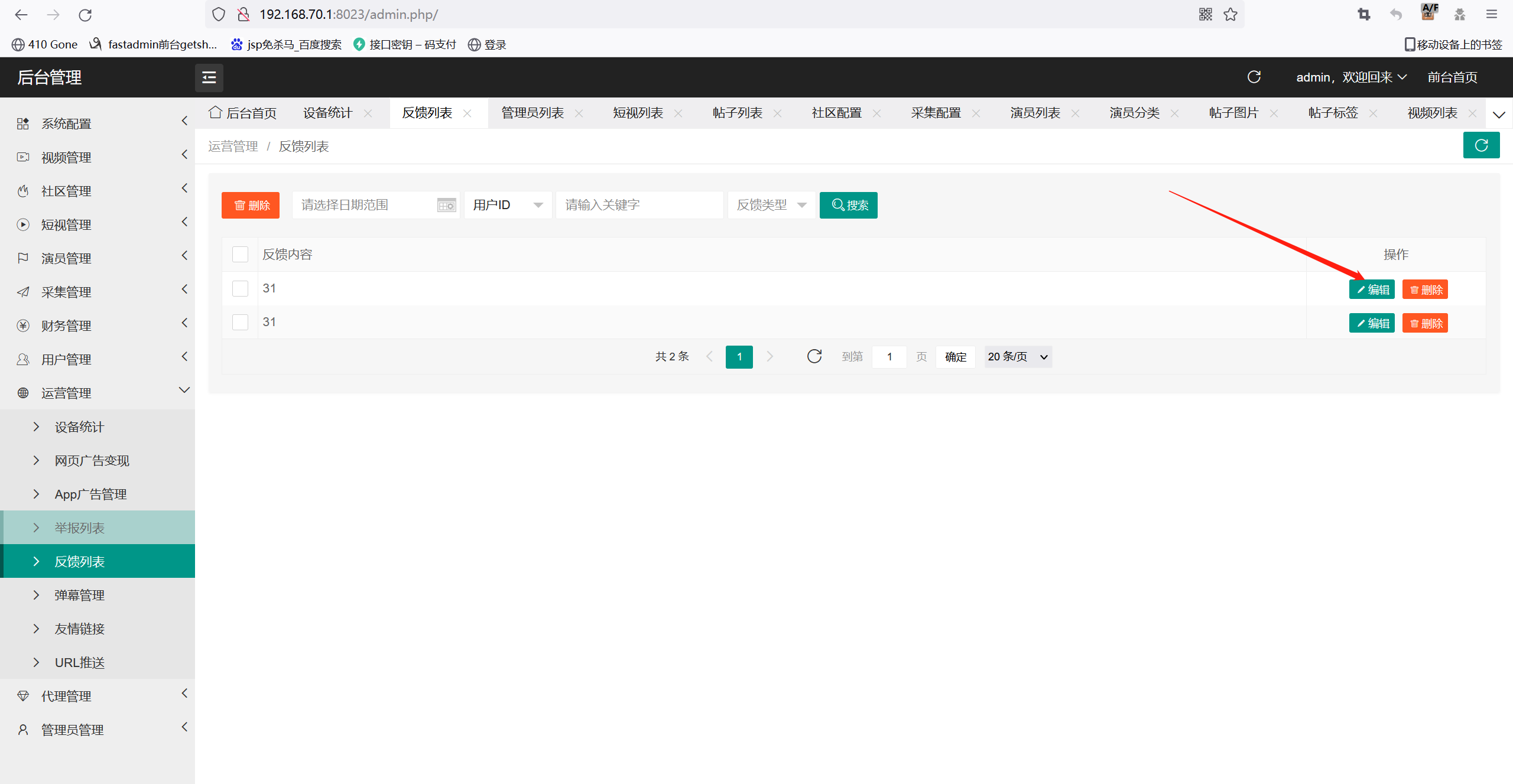

发现可行,我们返回反馈列表抓包构建下poc:

这里的话先构造一个添加管理员的,&符号需要编码下。

【—-帮助网安学习,以下所有学习资料免费领!加vx:yj009991,备注 “博客园” 获取!】

① 网安学习成长路径思维导图

② 60+网安经典常用工具包

③ 100+SRC漏洞分析报告

④ 150+网安攻防实战技术电子书

⑤ 最权威CISSP 认证考试指南+题库

⑥ 超1800页CTF实战技巧手册

⑦ 最新网安大厂面试题合集(含答案)

⑧ APP客户端安全检测指南(安卓+IOS)

然后返回后台看看反馈列表。

这里的话只需要管理员点开触发即可。

点击之后Img src会加载get请求。

成功添加管理员

Poc:

添加管理员

/admin.php/sys/save?name=admin1&pass=123456

修改认证码

/admin.php/setting/save?admin_code=admin

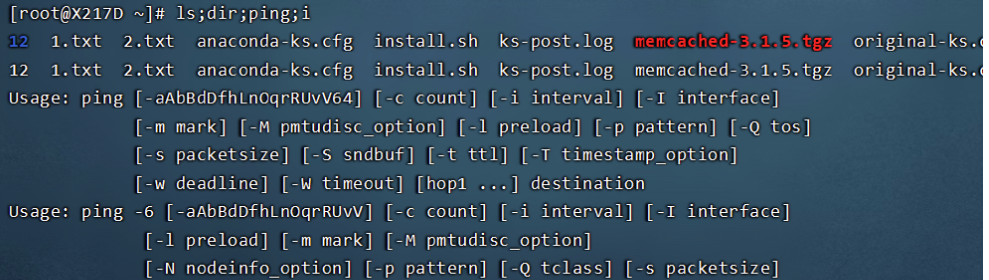

当然没rce是没有灵魂的。

在采集管理,下载资源会压缩保存。

因为if会判断执行无法用|那么就用;,因为;在shell中,担任连续指令,从左到右执行,当执行到错误的命令会停止。

可以看到我这里的分别执行了ls和ping命令。

演示:

ls;ping

ls;dir;ping;i

复现成功

RCE 就不公布了,涉及到很多站点。

更多靶场实验练习、网安学习资料,请点击这里>>

合天智汇:合天网络靶场、网安实战虚拟环境